在上周暴露了一个硬编码到英特尔CPU中的不可修复的安全漏洞之后,英特尔CPU中的另一个安全漏洞已于本周公开。与上周暴露的漏洞不同,此漏洞是源自推测性执行优化的另一个临时执行漏洞。它遵循了类似漏洞的悠久历史,包括Spectre,Meltdown,SPOILER,Foreshadow,SwapGS,ZombieLoad,RIDL,Fallout,以及最近的CacheOut。

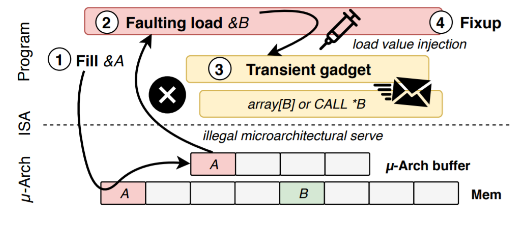

这个新漏洞称为LVI,它表示负载值注入。LVI通过采用另一种数据提取方法来绕过旨在缓解瞬时执行漏洞的当前补丁。

隐藏的处理器缓冲区与其直接将数据从受害方泄漏到攻击者,我们朝相反的方向进行:我们通过将攻击者的数据走私(“注入”)到受害程序中,并劫持瞬时执行以获取敏感信息,例如受害人的指纹或密码。

根据发现LVI的研究小组的说法,这种攻击“几乎可以影响对内存的任何访问。”就是说,该团队的一位成员告诉The Register,“ LVI不太实用,并且在非SGX设置中更难以安装,因为该操作系统和VMM受信任。”但是,允许从SGX飞地访问数据的漏洞是一件很严重的事情。英特尔的SGX旨在创建一个在硬件级别隔离的高度加密的安全保管库,因此,未经授权的外部访问此保管库显然是有问题的。

研究小组在去年4月发现并报告了该漏洞,但直到昨天才公开发布(PDF)。然而,上个月,从一个研究小组的Bitdefender独立推测(PDF)LVI的特定变体的可能性。该漏洞已分配给标识符CVE-2020-0551和Intel-SA-00334,漏洞评分为5.6(中)。英特尔对LVI有自己的深入了解,您可以在此处阅读。

研究团队报告说,完全LVI缓解的原型实现将SGX飞地计算速度降低了2到19倍。

要完全缓解我们的攻击,可能需要在每次内存加载后使用有效指令序列化处理器管道。另外,甚至更糟糕的是,由于隐式负载,某些指令必须列入黑名单,其中包括无处不在的x86 ret指令。英特尔计划基于编译器和汇编程序的全面缓解措施,至少允许SGX enclave程序在受LVI攻击的系统上保持安全。