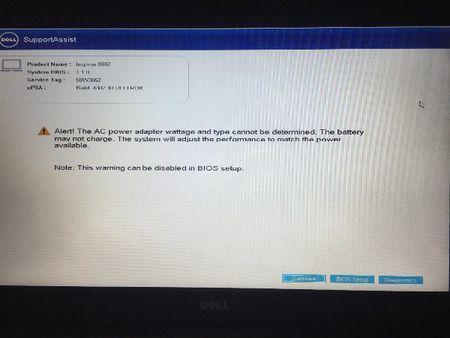

SupportAssist是一种基于Windows的故障排除程序,该程序已预装在其运行操作系统的几乎每台较新的设备上,该漏洞使本地黑客能够以管理员权限加载恶意文件。

该公司已经发布了咨询有关漏洞,并警告说本地认证的低权限的用户可以利用该漏洞由SupportAssist二进制文件加载的DLL随意,导致恶意软件的特权执行。

SupportAssist扫描系统的硬件和软件,并在检测到问题时将必要的系统状态信息发送给Dell,以开始进行故障排除。

这种类型的漏洞相当普遍,但通常需要管理员特权才能利用,因此通常不被视为严重的安全威胁。但是发现了该错误的Cyberark的Eran Shimony说,在这种情况下,SupportAssist尝试从常规(非管理员)用户可以写入的目录中加载DLL。

“因此,恶意的非特权用户可以编写一个由DellSupportAssist加载的DLL,从而有效地在以NT AUTHORITY \ System特权运行的软件中获得代码执行的权限,” Shimony告诉The Reg。

“这是因为您可以在名为DLLMain的函数(位于恶意DLL)中编写一个代码条目,该函数将在加载时立即调用。此代码段将在主机进程的特权级别上运行。”

该漏洞(CVE-2020-5316)的严重等级为“高”,影响到适用于2.1.3或更早版本的商用PC和3.4或更早版本的家用PC的Dell SupportAssist。

商业用户需要更新至2.1.4版,而家庭桌面管理员应将其移至3.4.1版以获取修复。

该漏洞需要本地访问,这意味着必须将潜在的错误登录到网络中。但是一旦恶意行为侵入,即使是在非特权级别,他们也可以使用该漏洞以提升的特权运行自己的代码,这些特权可用于获得对设备的进一步控制。

BH Consulting创始人Brian Honan告诉The Reg:“或者,该漏洞可能被利用来获取敏感数据,或者甚至窃取其他帐户(例如域管理员帐户)的凭据。”